Пограбування по-північнокорейськи: як хакери з КНДР ледь не вкрали $1 млрд - BBC News Україна

Пограбування по-північнокорейськи: як хакери з КНДР ледь не вкрали $1 млрд

5 хвилин(и) тому

У 2016 році північнокорейські хакери спланували рейд на Центробанк Бангладеш і майже досягли успіху - тільки завдяки щасливому випадку замість запланованого мільярда доларів вдалося вкрасти лише 81 мільйон.

Але як одній з найбідніших і найбільш ізольованих країн світу вдалося навчити команду елітних кіберзлочинців? Розповідають Джефф Вайт і Джин Лі.

- Як хакери можуть отруювати водогони. Історія про гучну спробу

- Експерти: хакери можуть змінити дати ваших перельотів

Зламаний принтер

Все почалося зі зламаного принтера. Несправним офісним обладнанням сьогодні нікого не здивуєш, тому, коли це сталося в офісі Банку Бангладеш, співробітники не надали цьому значення - мовляв, ще один принтер врізав дуба. Невелика печаль.

Насправді все було не так просто.

Банк Бангладеш - центральний банк держави, який відповідає за валютні резерви країни, де мільйони людей живуть за межею бідності.

Зламаний принтер містився в кімнаті під охороною на 10-му поверсі головного офісу банку в столиці країни, місті Дакка. На ньому друкували звітність про вхідні та вихідні перекази на багато мільйонів доларів.

Співробітники виявили, що принтер не працює, о 08:45 в п'ятницю, 5 лютого 2016 року. "Ми вирішили, що це звичайна проблема, як і в будь-який інший день, - пізніше розповів поліції черговий менеджер Зубайр Бін Худа. - Такі збої траплялися й раніше".

Принтер, однак, відмовив не випадково: хакери зламали комп'ютерні мережі Банку Бангладеш і в цей момент проводили найзухвалішу кібератаку з будь-коли зроблених. Вони збиралися вкрасти мільярд доларів.

Щоб вивести гроші, група кіберзлочинців використовувала підроблені банківські рахунки, благодійні організації, казино і широку мережу спільників.

Але хто були ці хакери і звідки?

Слідчі зійшлися на думці, що цифрові свідоцтва й докази одностайно вказують в напрямку Північної Кореї.

Повірити в це було непросто. Північна Корея - одна з найбідніших країн світу, вона значною мірою ізольована від світової спільности, зокрема й від її технологічних досягнень. Звідки там взятися хакерам?

Кібервоїни Пхеньяна

І все ж, за даними ФБР, зухвалий злам Банку Бангладеш став кульмінацією багаторічної методичної роботи команди хакерів і посередників по всій Азії, що діє за підтримки Пхеньяна.

У сфері кібербезпеки північнокорейські хакери відомі як Lazarus Group. Назва відсилає до біблійного Лазаря, воскреслого з мертвих. Експерти, які зіткнулися з комп'ютерними вірусами групи, виявили, що вони теж виключно живучі.

Про Lazarus Group, відому також як "Охоронці світу" або "Команда Whois", ми знаємо небагато. ФБР вдалося скласти досить детальний портрет одного підозрюваного, Пак Чин Хьока, який також використовував імена Пак Чин Хек і Пак Кван Чін.

Після закінчення одного з кращих університетів країни, Пак пішов працювати в північнокорейську компанію Chosun Expo в китайському портовому місті Далянь. Тут він розробляв онлайн-ігри для клієнтів по всьому світу.

У Даляні він зареєстрував адресу електронної пошти, написав вигадане резюме і скористався соцмережами для створення мережі контактів. Його кіберсліди привели в Далянь ще в 2002 році, і, мабуть, він жив у місті до 2013-го чи 2014-го року. Згідно зі свідченнями слідчого ФБР, якщо судити за активністю в інтернеті, приблизно в цей час Пак перемістився у Пхеньян.

Агентство опублікувало фотографію, видобуту з електронної пошти 2011 року менеджера Chosun Expo, де той представляє Пака клієнту. На ній зображений акуратний кореєць віком від 20 до 30 років, одягнений в чорну сорочку і шоколадно-коричневий костюм. На перший погляд, нічого незвичайного, якщо не брати до уваги вираз втоми на обличчі.

Однак, працюючи програмістом удень, ночами Пак орудував як комп'ютерний зламник, стверджує ФБР.

У червні 2018 року влада США звинуватили Пака в змові з метою здійснення комп'ютерного шахрайства та зловживань і в змові з метою здійснення електронного шахрайства (тобто з використанням пошти або електронних повідомлень) у період з вересня 2014 року по серпень 2017 року. Йому загрожує до 20 років в'язниці - якщо його коли-небудь вдасться посадити на лаву підсудних.

Але Пак (якщо це його справжнє ім'я) не з'явився нізвідки. Він - один з тисяч молодих північнокорейців, яких з дитинства перетворювали на кібервоїнів. Дітей з математичним талантом, іноді лише 12 років, забирали зі шкіл і відправляли до столиці, де їх з ранку до ночі готували викладачі.

Елегантна атака

Коли співробітники банку перезавантажили принтер, з нього поповзли тривожні новини - термінові повідомлення від Федерального резервного банку в Нью-Йорку, де Бангладеш тримає рахунок в доларах США. З них випливало, що ФРБ отримав інструкції - очевидно, від Банку Бангладеш, - про виведення всіх наявних на рахунку коштів, тобто близько мільярда доларів.

Бангладешці намагалися отримати від ФРБ роз'яснення, але хакери ретельно розрахували час, і зв'язатися з Нью-Йорком не вдалося.

Злом почався близько 20:00 за місцевим часом у четвер, 4 лютого. У Нью-Йорку в цей час був ранній ранок, і Федеральний резервний банк, сам того не бажаючи, виконав інструкції хакерів, поки в Бангладеш усі спали.

Підпис до фото,

Вечір у столиці Бангладеш Дацці

Підпис до фото,

Вечір у столиці Бангладеш ДацціНаступного дня, в п'ятницю, у Бангладеш почалися вихідні - в країні це п'ятниця і субота. У штаб-квартирі банку в Дацці почалася вікенд. А коли бангладешці виявили крадіжку в суботу, вихідні почалися вже в Нью-Йорку.

"Атака була вельми елегантною, - каже американський експерт з кібербезпеки Ракеш Астхана. - Вечір четверга обрали не випадково. У п'ятницю Нью-Йорк працює, а Банк Бангладеш відпочиває. На той час, коли Банк Бангладеш повертається до роботи, відпочиває вже Федеральний резервний банк. Таким чином, транзакцію не могли виявити цілих три дні".

Щоб виграти більше часу, хакери пішли й на іншу хитрість. Після того, як вони перевели гроші з ФРБ, їх потрібно було кудись відправити. Тому вони перевели гроші на рахунки, завчасно відкриті в столиці Філіппін Манілі. А в 2016 році понеділок 8 лютого був першим днем Місячного Нового року, який в Азії відзначають повсюдно.

Різниця в часі між Бангладеш, Нью-Йорком і Філіппінами відкрила хакерам вікно у п'ять днів, щоб забрати вкрадені гроші.

Часу для планування атаки у них було вдосталь: як виявилося, Lazarus Group ховалася в комп'ютерних системах головного банку Бангладеш цілий рік.

У січні 2015 року деякі співробітники Банку Бангладеш отримали невинного на вид електронного листа від чоловіка на ім'я Расел Ахлам, який начебто шукав роботу. Він пропонував завантажити його резюме та супровідний лист з сайту. Насправді Расела не існувало - на думку слідчих ФБР, це було просто прикриття для Lazarus Group. Як мінімум одна людина в банку потрапила на гачок, завантажила документи й заразила свій комп'ютер прихованими в них вірусами.

Потрапивши в систему банку, Lazarus Group почала подорожувати з комп'ютера на комп'ютер, підбираючись до цифрових сейфів і мільярдів доларів, які в них містилися.

А потім хакери зупинилися.

Чому зламники вкрали гроші тільки через рік після першого фішингового листа? Навіщо ризикувати викриттям, коли весь цей час у них уже був доступ до банківської системи? Схоже, тому, що їм потрібен був час, щоб вибудувати маршрут виведення грошей.

Несподівана перешкода

Підпис до фото,

Філія банку RCBC на Юпітер-стріт в Манілі

Підпис до фото,

Філія банку RCBC на Юпітер-стріт в МаніліЮпітер-стріт - жвава вулиця Маніли. Поруч з еко-готелем і стоматологічною клінікою розташувалася філія одного з найбільших банків країни, RCBC. У травні 2015 року, через кілька місяців після того, як хакери отримали доступ до систем Банку Бангладеш, їхні спільники відкрили тут чотири рахунки.

Сьогодні багато що в цьому здається підозрілим: наприклад, водійські права, використані для посвідчення особи при відкритті рахунків, були підробленими, і всі заявники стверджували, що у них однакова посада і зарплата, попри те, що працювали вони у різних компаніях. Але, схоже, ніхто не звернув на це уваги. Протягом декількох місяців рахунки не діяли, а перші депозити - по 500 доларів - залишалися недоторканими. Тим часом хакери працювали над іншими деталями свого плану.

До лютого 2016 року, успішно зламавши Банк Бангладеш і створивши канали для виведення грошей, Lazarus Group була готова діяти.

Але їм треба було подолати останню перешкоду - той самий принтер на 10-му поверсі. Банк Бангладеш створив систему паперових резервних копій для реєстрації всіх переказів зі своїх рахунків. Цей запис транзакцій міг миттєво розкрити втручання хакерів. І тому вони зламали програмне забезпечення принтера і вивели його з ладу.

Приховавши таким чином сліди, о 20:36 у четвер 4 лютого 2016 року хакери почали здійснювати свої перекази - 35 транзакцій на загальну суму в 951 мільйон доларів, тобто майже весь вміст рахунку Банку Бангладеш в Федеральному резервному банку Нью-Йорка.

Здавалося, все складається вдало, але, прямо як у голлівудському фільмі, їх підвела одна маленька деталь.

Підпис до фото,

Вид на площу Шапла в фінансовому районі Дакки з верхнього поверху Банку Бангладеш

Підпис до фото,

Вид на площу Шапла в фінансовому районі Дакки з верхнього поверху Банку БангладешКоли в Банку Бангладеш виявили зниклі за вихідні гроші, вони не могли зрозуміти, що сталося. Керівник банку був знайомий з Ракешем Астханою і його компанією World Informatix і покликав його на допомогу. У цей момент, каже Астхана, голова банку все ще сподівався повернути вкрадені гроші. І тому тримав злам в секреті - не тільки від преси, але навіть від уряду.

Тим часом Астхана виявив, наскільки глибоко зламники проникли в системи Банку Бангладеш. Виявилося, що злодії отримали доступ до ключової частини системи Swift банку. Це система, яку використовують тисячі банків по всьому світу для координації переказів великих сум між собою. Хакери не використовували вразливі місця у Swift - в цьому не було необхідності, - і тому самій Swift здавалися справжніми банкірами.

Незабаром посадовцям Банку Бангладеш стало ясно, що транзакції не можна просто скасувати. Частина грошей вже надійшла на Філіппіни, де місцева влада заявила, що їм буде потрібна постанова суду, щоб почати процес повернення. Факт звернення до суду так просто не сховаєш, і тому, коли Банк Бангладеш нарешті подав позов наприкінці лютого, історія спливла на поверхню.

Наслідки для керівника банку не змусили себе чекати. "Його попросили піти у відставку, - каже Астхана. - Я ніколи його більше не бачив".

Член Конгресу США Керолайн Мелоні добре пам'ятає, як вперше почула про рейд на бангладешський Центробанк. "Я вийшла з будівлі Конгресу, збиралася в аеропорт і читала про пограбування, і це було захопливо і одночасно шокувало - можливо, один з найжахливіших інцидентів на фінансових ринках, який я коли-небудь бачила".

Як член комітету Конгресу з фінансових послуг, пані Мелоні дивилася глибше: оскільки через Swift йдуть багато мільярдів доларів, подібний злам може повністю підірвати довіру до системи.

Особливо її вразила поведінка Федерального резервного банку. "Це ж федерали, зазвичай вони вкрай обережні. Як взагалі це могло статися?"

Підпис до фото,

Керолайн Мелоні: "Слово "Юпітер" продзвеніло тривожним дзвінком"

Підпис до фото,

Керолайн Мелоні: "Слово "Юпітер" продзвеніло тривожним дзвінком"Пані Мелоні зв'язалася з ФРБ, і тут з'ясувалося, що велика частина грошей нікуди не пішла - завдяки щасливому випадку.

Відділення банку RCBC в Манілі, куди хакери намагалися перевести 951 мільйон доларів, розташоване на Юпітер-стріт. У Манілі є сотні банків, якими могли б скористатися хакери, але вони вибрали саме цей - і втратили сотні мільйонів доларів.

"ФРБ затримав транзакції, тому що в одній з адрес було слово "Юпітер" - а це також назва іранського судна, яке перебуває під санкціями", - пояснює Керолайн Мелоні.

Одного слова "Юпітер" було досить, щоб автоматизовані системи ФРБ забили тривогу. Платежі переглянули, і більшість з них зупинили. Але не всі. П'ять транзакцій на суму 101 млн доларів встигли піти з рахунків ФРБ.

З них 20 мільйонів доларів були переведені благодійній організації Шрі-Ланки під назвою Shalika Foundation, яку спільники хакерів використовували як один з каналів для вкрадених грошей (її засновниця Шаліка Перера стверджує, що вважала гроші цілком легальним пожертвуванням.) Але і тут крихітна деталь перешкодила планам хакерів. Гроші відправили в "Shalika Fundation". Уважний співробітник банку помітив орфографічну помилку, і транзакцію скасували.

Отже, 81 мільйон доларів загубили. Не мільярд, звичайно, але втрачені гроші все одно стали величезним ударом для Бангладеш, де кожна п'ята людина живе за межею бідності.

Операція "Баккара"

На той час, коли Банк Бангладеш почав намагатися повернути гроші, хакери вже вжили заходів, щоб їх не знайшли.

У п'ятницю, 5 лютого, чотири рахунки, які вже рік дрімали у відділенні RCBC на Юпітер-стріт, раптово ожили.

Гроші пішли з рахунку на рахунок, відправлялися в фірму з обміну валюти, переводилися в місцеву валюту і повторно депонувалися в банку. Деякі з них зняли готівкою. Для експертів з відмивання грошей така поведінка є цілком зрозумілою.

"Треба зробити так, щоб гроші, отримані злочинним шляхом, виглядали чистими, ніби вони отримані із законних джерел, - говорить Мояра Русен, директор Програми управління фінансовими злочинами в Міддлберійському інституті міжнародних досліджень в Каліфорнії. - Сліди грошей повинні бути якомога більш каламутними і неясними".

Але навіть ідучи на такі хитрощі, хакери все ще не могли розраховувати, що гроші не знайдуть. Щоб їх не можна було відстежити, їх потрібно було вивести за межі банківської системи.

Підпис до фото,

Казино Solaire відкрили у 2013 році

Підпис до фото,

Казино Solaire відкрили у 2013 роціКомплекс Solaire - блискучий білий палац на набережній в Манілі. Тут розміщені готель, величезний театр, елітні магазини і його найвідоміша пам'ятка - казино, що займає цілий поверх. Маніла притягує гравців з материкового Китаю, де подібне дозвілля поза законом, а Solaire, за словами Мохаммеда Коена, головного редактора журналу Inside Asian Gaming Magazine, "одне з найбільш елегантних казино в Азії". У ньому близько 400 ігрових столів і приблизно 2000 ігрових автоматів.

Саме тут, в шикарному казино Маніли, хакери організували наступний етап своєї операції з відмивання грошей. З 81 мільйона доларів, які пройшли через банк RCBC, 50 мільйонів доларів були депоновані на рахунках в Solaire та іншому казино, Midas. (Що сталося з рештою 31 млн доларів? За даними комітету Сенату Філіппін, створеного для розслідування, вони були виплачені якомусь китайцю по імені Сюй Вейкан, який, як вважають, покинув місто на приватному літаку, і з відтоді про нього ніхто не чув.)

Ідея використання казино полягала в тому, щоб розірвати ланцюжок, завдяки якому шлях грошей можна відстежити. Після того, як вкрадені гроші перетворять на фішки казино, розіграють за столами й обміняють знову на готівку, відстежити їх буде практично неможливо.

Але це ж казино? Хіба злодії не ризикують втратити здобуте за гральними столами? Анітрохи.

По-перше, замість того, щоб грати в громадських просторах казино, хакери забронювали особисті кімнати, де посадили грати своїх спільників, отримавши таким чином контроль над тим, як йде гра. По-друге, на вкрадені гроші вони грали в баккару - дуже популярну в Азії та дуже просту гру. У ній можливі лише три варіанти, на які можна робити ставки, і відносно досвідчений гравець може повернути 90% або більше своєї ставки. Злочинці тепер могли відмивати вкрадені гроші і розраховувати на пристойний прибуток, але для цього потрібно було ретельно стежити за гравцями та їхніми ставками, а на це потрібен час. Тижнями гравці сиділи в казино Маніли й відмивали гроші.

Тим часом Банк Бангладеш дихав викрадачам в потилицю. Його офіційні особи відвідали Манілу і знайшли сліди зниклих грошей. Але коли справа дійшла до казино, слідство зупинилося. У той час гральні будинки Філіппін не підпадали під дію закону про відмивання грошей. Що стосується казино, то гроші були депоновані законним чином, і гравці мали повне право розкидатися ними, як їм заманеться. (Казино Solaire заявляє, що не знало, що має справу з вкраденими коштами, і співпрацює з владою. Midas не відповіло на запити про коментарі.)

Співробітникам банку вдалося повернути 16 мільйонів доларів вкрадених грошей у одного з організаторів азартних ігор в казино Midas на ім'я Кім Вонг. Йому висунули звинувачення, але пізніше їх зняли. Однак сума, що залишилася - 34 мільйони доларів - пропала без сліду. На думку слідчих, тепер вона знайдеться ближче до Північної Кореї.

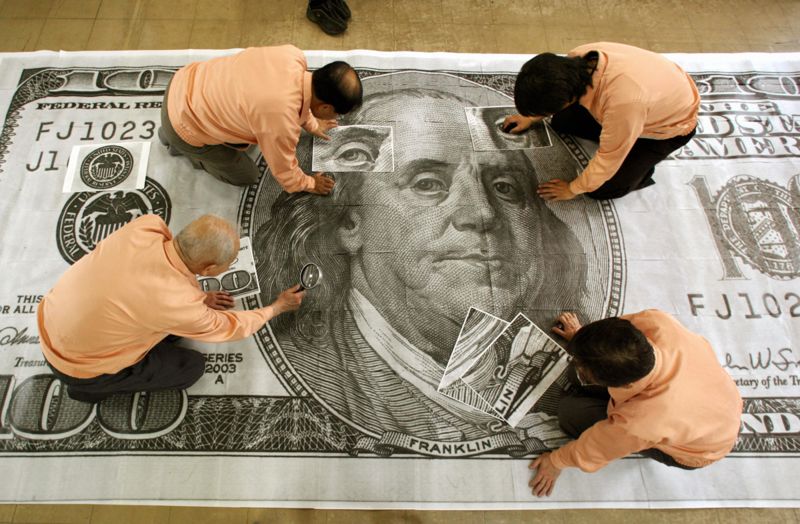

Макао - анклав Китаю, за устроєм схожий на Гонконг. Як і на Філіппінах, тут процвітають азартні ігри і розташовані деякі з найпрестижніших казино в світі. Країна також має давні зв'язки з Північною Кореєю. Саме тут на початку 2000-х років північнокорейських чиновників спіймали на відмиванні фальшивих 100-доларових банкнот виключно високої якості - так званих "супердоларів", які, за твердженнями влади США, були надруковані в Північній Кореї. Місцевий банк, через який їх відмивали, був в результаті внесений до списку санкцій США через його зв'язки з режимом у Пхеньяні.

Підпис до фото,

У 2006 році посадовці японського банку змогли ідентифікувати супердолари, тільки збільшивши їх у 400 разів

Підпис до фото,

У 2006 році посадовці японського банку змогли ідентифікувати супердолари, тільки збільшивши їх у 400 разівСаме в Макао проходила навчання північнокорейська шпигунка, яка підірвала літак Korean Air в 1987 році, в результаті чого загинуло 115 осіб. І саме в Макао зведений брат Кім Чен Ина, Кім Чен Нам, жив у вигнанні, перш ніж став жертвою отруєння в Малайзії, яке, як багато хто вважає, санкціонував особисто північнокорейський лідер.

Мірою того, як гроші, вкрадені з Банку Бангладеш, відмивали через Філіппіни, у справі почали спливати численні зв'язки з Макао. Деяких із людей, які організували ігри в Solaire, вдалося простежити до анклаву. Дві компанії, які забронювали приватні гральні кімнати, також були в Макао. Слідчі вважають, що більшу частину вкрадених грошей спочатку виявили тут, а потім вони вирушили до Північної Кореї.

Прославити режим

На нічних фотографіях, зроблених НАСА з космосу, Північна Корея виглядає майже абсолютно чорною через відсутність електрики у більшій частині країни - на відміну від Південної Кореї, яка світиться в будь-який час доби. За даними ЦРУ, Північна Корея входить до 12 найбідніших країн світу з оцінним ВВП усього 1700 доларів на людину - менше, ніж у Сьєрра-Леоне й Афганістані.

Підпис до фото,

Вид на Корейський півострів з Міжнародної космічної станції в 2014 році. Маленька плямочка світла в темряві - це Пхеньян

Підпис до фото,

Вид на Корейський півострів з Міжнародної космічної станції в 2014 році. Маленька плямочка світла в темряві - це ПхеньянПри цьому, схоже, Північна Корея - батьківщина зухвалих і хитрих хакерів.

Щоб зрозуміти, як і чому Північній Кореї вдалося створити елітні підрозділи для ведення кібервійни, необхідно подивитися на сім'ю Кімів, яка управляє Північною Кореєю з моменту її створення в 1948 році.

Засновник династії Кім Ір Сен вибудував країну, офіційно відому як Північна Корея, на політичному фундаменті, який називається соціалістичним, проте працює швидше як монархія.

Його син Кім Чен Ір покладався на збройні сили, провокуючи США випробуваннями балістичних ракет і ядерних пристроїв. Американська влада вважає, що для фінансування програми режим звернувся до незаконних методів, зокрема друкуючи підроблені "супердолари".

Кім Чен Ір же вирішив включити кібернетику до стратегії країни, заснувавши в 1990 році Корейський комп'ютерний центр. Він досі залишається центром інформаційних операцій країни.

Коли в 2010 році Кім Чен Ин - третій син Кім Чен Іра - був оголошений його спадкоємцем, режим розгорнув кампанію, щоб зобразити майбутнього лідера, якому тоді було всього 20 років і якого мало хто знав, як поборника науково-технічного прогресу. Метою кампанії було забезпечити лояльність його ровесників і надихнути їх на подальші звершення задля слави режиму з використанням цих нових інструментів і досягнень.

Прийшовши до влади в 2011 році після смерті батька, молодий Кім назвав ядерну зброю "заповітним мечем". Але щоб його викувати, потрібні були гроші - а їх-то якраз і не вистачало. Жорсткі санкції, введені Радою Безпеки ООН після перших випробувань ядерного пристрою і балістичної ракети великої дальності в 2006 році, теж не допомагали. Тоді, як запевняє американська влада, вирішили звернутися до комп'ютерних зламів.

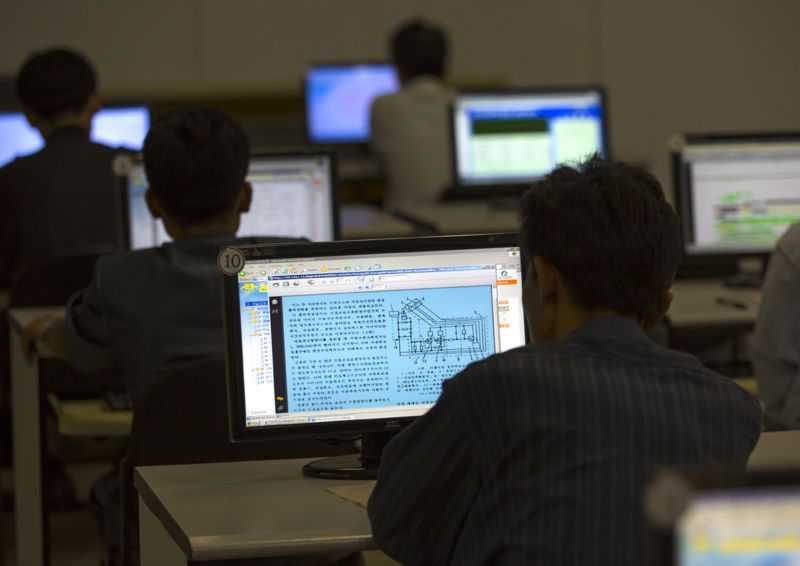

Науково-технічний прогрес - це прекрасно, проте Північна Корея не підключена до інтернету - інакше вся країна змогла б побачити, як виглядає решта світу і наскільки його устрій відрізняється від картини, намальованої північнокорейською пропагандою.

Підпис до фото,

Студенти використовують північнокорейський інтранет у Великому народному освітньому центрі в Пхеньяні

Підпис до фото,

Студенти використовують північнокорейський інтранет у Великому народному освітньому центрі в ПхеньяніТому, щоб навчати своїх кібервоїнів, режим відправляє найталановитіших програмістів за кордон, переважно у Китай.

Там вони дізнаються, як весь інший світ використовує комп'ютери та інтернет, щоб робити покупки, грати в азартні ігри, спілкуватися в мережі й розважатися. Саме там, стверджують експерти, талановиті математики перетворюються на хакерів.

Вважають, що десятки таких молодих людей живуть і працюють на північнокорейський режим в Китаї.

"Вони дуже добре маскують свої сліди, але іноді, як і будь-які інші злочинці, вони залишають докази, - каже Кен Чин Кім, колишній голова корейського відділення ФБР, який сьогодні працює приватним слідчим в Сеулі. - І ми можемо відстежити їхні IP-адреси і зв'язати їх з місцем, де вони перебувають".

Ці сліди привели слідчих до нічим не примітного готелю в Шеньяні, на північному сході Китаю. Готель називається "Чілбосан" - на честь відомого гірського хребта в Північній Кореї.

Фабрика хакерів

На фотографіях з сайтів з відгуками про готелі, таких як Agoda, готель виглядає цілком по-корейськи: барвисті покривала, страви північнокорейської кухні, офіціантки, які співають і танцюють для клієнтів, кам'яні тигри біля входу.

Підпис до фото,

Готель "Чілбосан" в Шеньяні

Підпис до фото,

Готель "Чілбосан" в ШеньяніЗа словами Кен Чин Кіма, про те, що північнокорейські хакери працюють з "Чілбосана", в розвідувальній спільноті було відомо ще з 2014 року, коли про них вперше заговорили.

Тим часом, як стверджує перебіжчик Хен Син Лі, в китайському місті Далянь, де Пак Чин Хьок, як вважають, прожив десять років, на аналогічному підприємстві, керованому з Північної Кореї, працювали десятки програмістів.

Чи народився і виріс в Пхеньяні, але довгі роки жив в Даляні - його батько був бізнесменом з хорошими зв'язками і працював на уряд КНДР. Сім'я Лі дезертувала в 2014 році. Чи стверджує, що в той час, коли він жив у Даляні, там перебувало приблизно 500 північнокорейців.

Понад 60 із них були програмістами. Це були молоді люди, з якими він познайомився, коли вони збиралися на національні свята, на зразок дня народження Кім Ір Сена.

Один з них запросив його в гості до себе в квартиру. За словами Лі, в ній жили близько 20 осіб - по 4-6 в кожній спальні, а вітальню вони перетворили на офіс, заставлений комп'ютерами.

Підпис до фото,

Далянь в тумані

Підпис до фото,

Далянь в туманіКорейці показали йому, чим займаються: ігри для мобільних телефонів, які вони продавали в Південну Корею і Японію через брокерів, заробляючи по мільйону доларів на рік.

Попри постійне стеження служби безпеки Північної Кореї, життя цих молодих людей було відносно вільним.

"Звичайно, обмеження були, але в порівнянні з Північною Кореєю у них була деяка свобода - вони мали доступ в інтернет, могли дивитися кіно", - розповідає Лі.

Провівши близько восьми років в Даляні, Пак Чин Хьок, схоже, дуже хотів повернутися до Пхеньяна. В електронному листі 2011 року, перехопленому ФБР, він згадує, що хоче одружитися зі своєю нареченою. Однак зробити це йому дозволили лише через кілька років.

Зламати Голлівуд

ФБР стверджує, що у начальства Пака були на нього інші плани: кібератака на одну з найбільших в світі розважальних компаній - Sony Pictures Entertainment в Лос-Анджелесі.

У 2013 році Sony Pictures оголосила про створення нового фільму з Сетом Рогеном і Джеймсом Франко в головних ролях, дія якого відбуватиметься в Північній Кореї.

За сценарієм, ведучий якогось ток-шоу, якого грає Франко, і його продюсер (його грає Роген) збираються їхати в Північну Корею, щоб взяти інтерв'ю у Кім Чен Ина, а ЦРУ переконує їх убити його.

КНДР пригрозила вжити заходів у відповідь проти США, якщо Sony Pictures Entertainment випустить фільм, а в листопаді 2014 року хакери, які називають себе "Вартовими світу", відправили електронного листа з погрозами босам компанії.

Підпис до фото,

Робітник знімає плакат фільму "Інтерв'ю" - мережі кінотеатрів відмовилися його показувати

Підпис до фото,

Робітник знімає плакат фільму "Інтерв'ю" - мережі кінотеатрів відмовилися його показуватиЧерез три дні на екранах комп'ютерів співробітників Sony Pictures з'явилося зображення скелета з фільму жахів - хакери виконали свої погрози. Заробітна плата керівників, конфіденційна внутрішня електронна пошта і подробиці ще не випущених фільмів просочилися в мережу, а діяльність компанії завмерла, оскільки її комп'ютери вразив вірус. Співробітники не могли потрапити в офіс - не працювали електронні перепустки. Шість тижнів в кав'ярні на території MGM, де розміщена штаб-квартира Sony Pictures Entertainment, не працювали кредитні карти.

Спочатку Sony не збиралася відміняти випуск "Інтерв'ю". Але коли хакери пригрозили фізичною розправою, плани довелося переглянути. Великі кіномережі відмовилися показувати фільм, тому він був випущений тільки в цифровому форматі і вийшов у прокат лише в декількох незалежних кінотеатрах.

Але, схоже, атака на Sony була лише пробою пера перед куди більш масштабним і амбітним зламом Банку Бангладеш.

Від Канади до Нігерії

Бангладеш все ще намагається повернути решту вкрадених грошей - близько 65 мільйонів доларів. Національний банк країни порушує судові позови проти десятків людей і установ, включно з банком RCBC, які, в свою чергу, стверджують, що ніяких правил не порушили.

Атака на Банк Бангладеш була проведена майстерно, але наскільки задоволеними залишилися її результатами в Пхеньяні? Адже розраховували на мільярд доларів, а вийшло лише кілька десятків мільйонів. Велика частина того, що все ж таки вдалося вкрасти, розчинилася в процесі подорожі по банківській системі й пішла на виплати посередникам. Американська влада, проте, вважає, що з часом Північна Корея знайде спосіб уникнути подібних втрат.

Підпис до фото,

Лідер КНДР інспектує стратегічні сили у 2017 році

Підпис до фото,

Лідер КНДР інспектує стратегічні сили у 2017 роціУ травні 2017 року програма-вимагач WannaCry розлетілася світом зі швидкістю лісової пожежі. Вона шифрувати файли жертв і пропонувала заплатити викуп у кілька сотень доларів у біткоїнах за повернення доступу до даних. У Британії особливо дісталося Національній службі охорони здоров'я: постраждали відділення невідкладної допомоги, довелося перенести термінові візити до лікарів ракових хворих.

Вивчаючи код WannaCry, слідчі з Національного агентства по боротьбі зі злочинністю Британії разом зі співробітниками ФБР виявили разючу подібність з вірусами, які використовували для зламу Банку Бангладеш і Sony Pictures Entertainment. В результаті ФБР додало цю атаку до звинувачень проти Пак Чин Хьока.

Якщо твердження ФБР вірні, кіберармія Північної Кореї тепер займається і криптовалютою. Це виключно важливий крок, тому що криптовалюта значною мірою не покладається на наявну банківську систему і може дозволити хакерам уникнути серйозних витрат, на кшталт виплат посередникам.

Як виявилося, WannaCry - це тільки початок. У наступні роки компанії, що займаються комп'ютерною безпекою, приписали Північній Кореї куди більше атак, пов'язаних з криптовалютою. Зокрема, експерти стверджують, що хакери націлилися на біржі, де криптовалюту обмінюють на традиційні долари та євро. За деякими оцінками, з цих бірж вкрадено вже понад 2 мільярди доларів.

Звинувачення на цьому не закінчуються. У лютому міністерство юстиції США висунуло звинувачення двом іншим північнокорейцям, які, як вони стверджують, також є членами Lazarus Group і пов'язані з мережею по відмиванню грошей, що тягнеться від Канади до Нігерії.

Нова лінія фронту

Комп'ютерні злами, глобальне відмивання грошей, ультрасучасні крадіжки криптовалюти ... Якщо ці звинувачення на адресу Північної Кореї вірні, то, схоже, ми недооцінювали технічні навички країни і небезпеку, яку вона становить.

Однак це також демонструє, як змінюється динаміка влади в нашому все більш взаємозалежному світі - інноваційні дії порівняно слабкого противника можуть викликати збитки незмірно більші, ніж вважали раніше. Експерти з безпеки називають цей феномен "асиметричною загрозою".

Слідчі з'ясували, як маленька і злиденна країна може непомітно проникнути в електронні поштові скриньки і банківські рахунки багатих і впливових людей на іншому кінці світу. Таким чином можна нанести чималих економічних збитків своїм жертвам і зіпсувати їхню репутацію.

Події в Банку Бангладеш відкривають нову лінію фронту, де злочинність, шпигунство та дії авторитарних урядів все більше взаємопов'язані. І фронт цей стрімко розширюється.

Джефф Вайт - автор книги "Crime Dot Com: від вірусів до фальсифікації голосів". Джин Х. Лі відкрила бюро Associated Press у Пхеньяні в 2012 році; наразі - старша наукова співробітниця Центру Вільсона у Вашингтоні.

Хочете отримувати головне в месенджер? Підписуйтеся на наш Telegram або Viber!